Purdue-modellen og IEC 62443: Grundlaget for effektiv OT-sikkerhed

Industrien står over for et stigende pres for at beskytte driftskritiske systemer mod cybertrusler. I denne sammenhæng spiller Purdue-modellen og IEC 62443-standarden en central rolle. Disse rammeværker giver virksomheder mulighed for at opbygge robuste sikkerhedsstrategier til deres OT-systemer (Operational Technology).

Men hvad er Purdue-modellen, og hvordan hænger den sammen med IEC 62443? I denne artikel får du en dybdegående forståelse af begge begreber, og hvordan de kan anvendes til at styrke OT-sikkerheden i din virksomhed.

Hvad er Purdue-modellen?

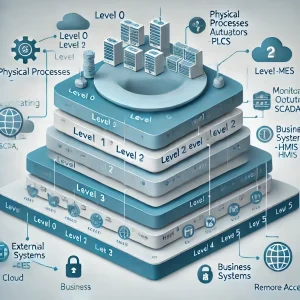

Purdue Enterprise Reference Architecture (PERA), bedre kendt som Purdue-modellen, er en arkitekturmodel designet til at beskrive og segmentere industrielle systemer. Modellen opdeler et automatiseringssystem i seks niveauer (fra Level 0 til Level 5) med formålet at adskille forskellige systemer og netværk fra hinanden.

De 6 lag i Purdue-modellen

Purdue-modellen opdeler systemer i følgende lag:

- Level 0 – Fysiske processer

- Indeholder de fysiske processer, der overvåges og styres.

- Eksempler: Sensorer, pumper, ventiler og aktuatorer.

- Level 1 – Proceskontrol

- Her finder vi de enheder, der styrer og overvåger processerne i Level 0.

- Eksempler: Programmable Logic Controllers (PLC’er), Remote Terminal Units (RTU’er) og indlejrede kontrolenheder.

- Level 2 – Procesovervågning

- Indeholder systemer, der giver operatører mulighed for at overvåge produktionen og justere parametre.

- Eksempler: SCADA-systemer (Supervisory Control and Data Acquisition) og HMI (Human Machine Interface).

- Level 3 – Produktionsstyring

- Dette niveau styrer produktionen og sikrer, at den kører effektivt og uden afbrydelser.

- Eksempler: Manufacturing Execution Systems (MES) og andre produktionsplanlægningsværktøjer.

- Level 4 – Virksomhedsstyring

- Virksomhedens IT-systemer og forretningsprocesser befinder sig her.

- Eksempler: ERP (Enterprise Resource Planning) og CRM (Customer Relationship Management).

- Level 5 – Eksterne systemer

- Eksterne systemer, som eksterne partnere og leverandører kan få adgang til.

- Eksempler: Cloud-løsninger og fjernadgangsplatforme.

Hvorfor er Purdue-modellen vigtig for OT-sikkerhed?

En af de største udfordringer inden for OT-sikkerhed er at beskytte systemer, der tidligere var isolerede, men som nu er forbundet til internettet gennem IoT og fjernadgang. Purdue-modellen muliggør netværkssegmentering, hvilket forhindrer trusler i at sprede sig fra én del af systemet til en anden.

Værdien af netværkssegmentering

- Begrænset adgang: Hvis en trussel rammer et niveau, forhindrer segmenteringen, at truslen spreder sig til de andre niveauer.

- Minimeret angrebsoverflade: Med korrekt implementering kan hvert lag have sine egne adgangsregler og sikkerhedspolitikker.

- Overvågning og logging: Det bliver lettere at overvåge hændelser og registrere uautoriserede adgangsforsøg.

Hvad er IEC 62443?

IEC 62443 er en international standard for cybersikkerhed i industrielle kontrolsystemer (ICS) og Operational Technology (OT). Standarden specificerer sikkerhedskrav og bedste praksis for beskyttelse af OT-systemer. IEC 62443 gælder for både producenter, systemintegratorer og ejere af OT-miljøer.

IEC 62443 dækker hele OT-livscyklussen fra design og installation til drift og vedligeholdelse. Det gør den til en af de mest omfattende standarder inden for OT-sikkerhed.

Forbindelsen mellem Purdue-modellen og IEC 62443

Purdue-modellen og IEC 62443 hænger tæt sammen, da begge bruges til at opbygge en sikker OT-arkitektur.

Netværkssegmentering

- Purdue-modellen giver retningslinjer for segmentering af OT-miljøet i forskellige lag.

- IEC 62443 kræver, at virksomheder opretter “zoner” og “snitflader” (sikre forbindelser mellem zoner) for at forhindre, at cybertrusler spreder sig.

Adgangskontrol

- Purdue-modellen gør det muligt at styre, hvem der har adgang til hvilke systemer.

- IEC 62443 kræver “rollebetinget adgangskontrol” (RBAC), så kun godkendte brugere har adgang til specifikke systemer.

Risikovurdering og trusselsanalyse

- Purdue-modellen hjælper med at kortlægge vigtige systemer og aktiver, hvilket gør det lettere at udføre risikovurderinger.

- IEC 62443 kræver en trusselsanalyse for at sikre, at sikkerhedsforanstaltninger er passende for hver zone og snitflade.

Sådan implementerer du Purdue-modellen og IEC 62443

For at få succes med OT-sikkerhed skal du følge disse trin:

1. Kortlægning af OT-miljøet

- Identificer alle de enheder og systemer, der findes i hvert lag af Purdue-modellen.

- Brug IEC 62443 til at definere zoner og forbindelser for at begrænse adgangen mellem lagene.

2. Segmentér OT-netværket

- Segmentér netværket i overensstemmelse med Purdue-modellens seks lag.

- Sørg for, at der kun er kontrolleret adgang mellem zonerne.

3. Implementér adgangskontrol

- Sørg for rollebaseret adgangskontrol (RBAC) i henhold til IEC 62443.

- Brug multifaktorgodkendelse (MFA) for at beskytte kritiske systemer.

4. Implementér sikker kommunikation

- Brug kryptering og sikre protokoller (f.eks. VPN’er) til at beskytte snitflader mellem zoner.

5. Overvågning og hændelseshåndtering

- Overvåg trafik og hændelser i realtid.

- IEC 62443 kræver, at hændelser rapporteres og analyseres for at identificere forbedringsmuligheder.

CyberNordic kan hjælpe med at beskytte dine OT-systemer

CyberNordic tilbyder omfattende løsninger til OT-sikkerhed, der er i overensstemmelse med Purdue-modellen og IEC 62443. Vores eksperter kan hjælpe dig med:

- Netværkssegmentering: Vi opbygger sikre OT-arkitekturer baseret på Purdue-modellen.

- Overholdelse af IEC 62443: Vi sikrer, at din virksomhed overholder de strengeste standarder for cybersikkerhed.

- Sårbarhedsanalyse: Vi kortlægger risici og trusler mod dine OT-systemer.

- Sikkerhedstræning: Vi uddanner dine medarbejdere i at forstå vigtigheden af OT-sikkerhed og IEC 62443-krav.

Konklusion

Purdue-modellen og IEC 62443 er hjørnestenene i moderne OT-sikkerhed. Purdue-modellen skaber et fundament for segmentering og adgangskontrol, mens IEC 62443 fastsætter sikkerhedsstandarder og retningslinjer for OT-miljøer.

Med den stigende risiko for cyberangreb mod OT-systemer er det afgørende at forstå og implementere disse principper. CyberNordic hjælper virksomheder med at beskytte deres OT-infrastruktur ved at kombinere disse to rammeværker i en sammenhængende sikkerhedsstrategi.

Har du spørgsmål om, hvordan du kan forbedre OT-sikkerheden i din virksomhed? Kontakt CyberNordic i dag for at få rådgivning og en skræddersyet sikkerhedsløsning.